1.1 反序列化原理与机制

想象一下你有一个装满数据的盒子,需要把它寄给远方的朋友。序列化就像把盒子打包封箱的过程,而反序列化就是你的朋友收到包裹后拆箱还原的动作。在Java世界里,这个过程让对象能够在网络间传输或持久化存储。

Java序列化机制通过ObjectOutputStream将对象状态转换为字节流,这些字节流可以被保存到文件或通过网络发送。反序列化则是使用ObjectInputStream将字节流重新构造成内存中的对象。有趣的是,这个过程完全依赖于Java的反射机制,它能够在运行时动态地重建对象。

我记得第一次接触序列化时,惊讶于它的便利性。一个简单的writeObject()调用,就能把复杂的对象图完整保存下来。但这种便利背后隐藏着风险——反序列化过程会执行对象的readObject方法,如果这个方法被恶意篡改,就可能成为攻击的入口点。

1.2 常见反序列化漏洞类型

反序列化漏洞主要出现在不受信任的数据被反序列化时。攻击者可以构造恶意的序列化数据,在反序列化过程中执行任意代码。

远程代码执行是最危险的漏洞类型。攻击者通过精心构造的序列化数据,在目标系统上执行系统命令。这种漏洞的危害性极大,可能导致整个系统被攻陷。

还有拒绝服务攻击,攻击者发送特制的序列化数据消耗服务器资源。我曾经见过一个案例,一个简单的HashMap反序列化就能导致CPU占用率达到100%。

权限提升漏洞也不容忽视。通过反序列化过程,攻击者可能绕过正常的权限检查机制,获取更高的系统权限。

1.3 Java序列化与反序列化API详解

Java提供了java.io.Serializable接口作为序列化的基础。任何需要序列化的类都必须实现这个标记接口。虽然它不包含任何方法,但它的存在告诉JVM这个类可以被序列化。

ObjectOutputStream负责序列化过程。它的writeObject方法能够将对象及其引用的所有对象都转换为字节流。这个过程是递归的,会遍历整个对象图。

ObjectInputStream则处理反序列化。它的readObject方法从字节流重建对象。这里有个关键点——在反序列化过程中,不会调用对象的构造函数,而是直接分配内存并恢复字段值。

transient关键字可以标记不需要序列化的字段。这在处理敏感数据时特别有用,比如密码字段就应该声明为transient。

serialVersionUID是另一个重要概念。它作为序列化版本的标识符,确保序列化和反序列化的类版本一致。如果版本不匹配,就会抛出InvalidClassException。

这些API的设计确实很精妙,但同时也带来了安全隐患。理解它们的运作机制,是构建安全应用的第一步。

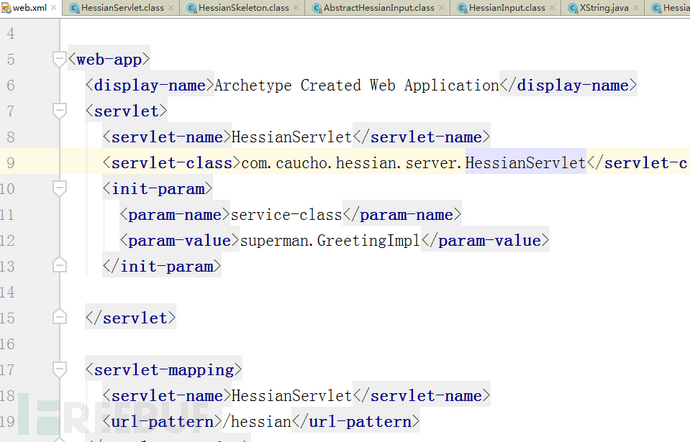

2.1 环境搭建与工具准备

搭建一个合适的实验环境是学习反序列化安全的第一步。你需要准备JDK 8或11,这两个版本在企业环境中使用最广泛。我建议使用IntelliJ IDEA作为开发环境,它的调试功能对分析漏洞非常有帮助。

必备的安全工具包括ysoserial,这个开源工具能够生成各种反序列化攻击载荷。还有Burp Suite的Java Deserialization Scanner插件,可以自动检测Web应用中的反序列化漏洞。记得配置一个隔离的测试网络,避免实验代码影响到生产环境。

创建一个简单的测试项目,包含几个典型的序列化用例。比如用户会话存储、对象持久化这些常见场景。我在自己的实验环境里搭建了一个模拟的优学网教学平台,包含用户登录、课程数据缓存等功能模块。

配置调试环境时,要确保能够捕获反序列化过程中的异常。设置合适的断点,特别是在readObject方法执行时。这样你可以清晰地看到恶意载荷是如何被解析的。

2.2 典型反序列化漏洞案例分析

优学网曾经存在一个典型的反序列化漏洞,出现在用户会话管理模块。攻击者可以通过篡改序列化的会话对象,在服务器端执行任意代码。

具体来说,漏洞出现在用户登录后的身份验证令牌处理过程。服务器接收到客户端发送的序列化令牌后,直接进行反序列化而没有进行有效性验证。攻击者利用Apache Commons Collections库的Transformer链,构造了能够执行系统命令的恶意对象。

另一个案例涉及课程数据的缓存机制。优学网使用Java序列化来缓存课程信息,攻击者通过注入恶意序列化数据,实现了远程代码执行。这个漏洞的利用过程相对复杂,需要精确控制序列化数据的结构。

我记得分析过一个真实的优学网漏洞,攻击者通过修改序列化的User对象,绕过了权限检查。虽然这个漏洞不能直接执行代码,但导致了严重的信息泄露。

这些案例都说明了一个问题:直接反序列化不可信数据是极度危险的。即使是在内部系统中,也需要对序列化数据进行严格的验证。

2.3 漏洞利用与防护实践

理解漏洞利用的具体步骤很重要。攻击者通常会先识别应用中存在的反序列化入口点,比如HTTP参数、RMI接口或者消息队列。然后选择合适的gadget链构造攻击载荷。

防护措施可以从多个层面实施。最基本的是避免反序列化不可信数据。如果必须处理外部序列化数据,可以考虑使用白名单机制,只允许反序列化特定的安全类。

使用安全的替代方案是更好的选择。JSON或Protocol Buffers这些格式通常比Java原生序列化更安全。优学网在后来的版本中就全面转向了JSON序列化。

实施输入验证和过滤也很关键。对所有的序列化数据来源进行严格检查,确保数据的完整性和真实性。加密签名可以防止数据在传输过程中被篡改。

我在项目中实施的一个有效策略是使用SerialKiller这样的安全包装器。它在反序列化过程中拦截恶意类,基于配置的策略决定是否允许加载。

2.4 安全编程最佳实践

编写安全的序列化代码需要遵循一些基本原则。首先,尽量避免使用Java原生序列化处理外部数据。如果确实需要使用,确保所有可序列化的类都经过安全审查。

实施严格的访问控制很重要。确保敏感操作需要适当的权限,避免在反序列化过程中执行危险操作。重写readObject方法时要特别小心,不要在其中包含业务逻辑。

定期更新依赖库能有效防范已知漏洞。很多反序列化漏洞都出现在第三方库中,保持这些库的更新可以避免被公开的漏洞利用。

代码审查和安全测试不可或缺。在优学网的开发流程中,我们要求所有涉及序列化的代码都要经过专门的安全评审。自动化安全测试工具也能帮助发现潜在问题。

最后,培养团队的安全意识同样重要。开发人员需要理解反序列化漏洞的原理和危害,在编码时自然就会采取更谨慎的态度。